鉅晶的最新訊息與優惠訊息在這裡第一時間讓您知道

TCP 192.168.3.102:34678 91.128.45.2:443 ESTABLISHED

TCP 192.168.3.102:34680 198.23.78.45:80 ESTABLISHED

TCP 192.168.3.102:34685 40.33.75.45:443 TIME_WAIT

TCP 192.168.3.102:34696 40.33.75.45:443 TIME_WAIT

TCP 192.168.3.102:34705 91.13.15.23:443 TIME_WAIT

TCP 192.168.3.102:34715 91.13.15.23:443 TIME_WAIT

伺服器忙碌?可能並非如此。這可能是應用層DDoS攻擊的結果。

什麼是應用層DDoS攻擊?

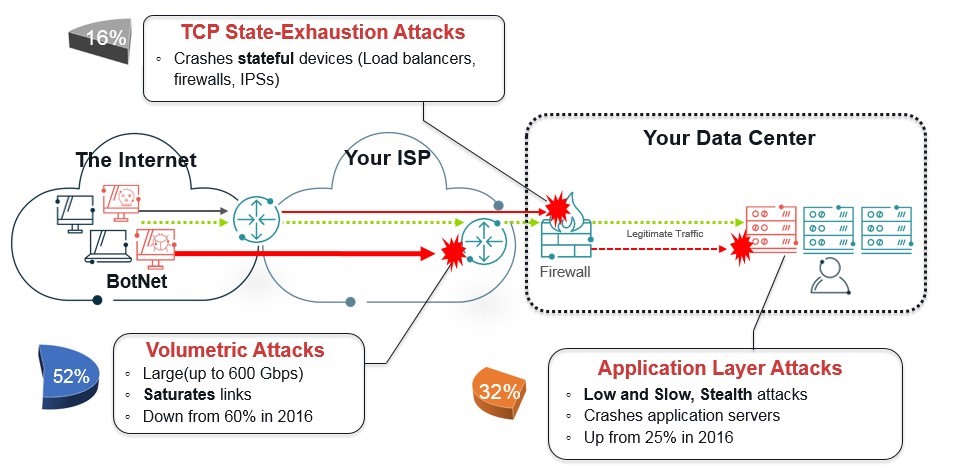

現代的DDoS攻擊通常會執行流量、TCP狀態消耗和應用層攻擊方式的動態組合,因此非常複雜。此外,根據NETSCOUT Arbor的第13份年度全球基礎架構安全報告(Worldwide Infrastructure Security Report, WISR),應用層的攻擊持續增加。

如上圖所示,每個攻擊方式的背後都有具體的目標。

流量攻擊旨在讓頻寬、連接到網際網路的路由器介面、電路等飽和。這些類型的攻擊流量可能相當龐大(高達600 Gbps)。根據WISR,在所有的DDoS攻擊中,流量攻擊占52%-有趣的是,這個比例較2016年的60%,有所減少。

TCP狀態消耗攻擊旨在攻陷企業組織多數情況下的第一道防護,即他們的防火牆、IPS等。

應用層攻擊會使用HTTP GET、PUT等命令,目的是鎖定與消耗應用程式伺服器的資源。應用層攻擊的次數正持續增加。例如,應用層攻擊在2017年所有的DDoS攻擊中占32%,而2016年則占25%。和過去幾年一樣,主要鎖定的應用為HTTP、HTTPS及DNS。不過,今年的報告指出,例如電子郵件和SIP/VoIP應用等全新的目標有所增加。

為什麼應用層DDoS攻擊的次數會增加?

為什麼會產生這種現象?其中一個理由,是攻擊者相信一句古老的諺語:「規模不是一切」。「隱匿行蹤」也一樣重要。攻擊者知道,應用層攻擊和引人注目的流量攻擊不同,「低頻寬慢速」表示應用層攻擊使用的頻寬很少,而且通常可以避開流量管理系統的偵測-但最後也會造成相當的影響。

如何防止DDoS攻擊

NETSCOUT Arbor APS (APS)是業界頂尖的DDoS攻擊防護裝置,可以阻止所有類型的DDoS攻擊。事實上,APS的優勢在於自動偵測和阻止應用層攻擊。因此,當您下次看到:

「503-服務無法使用」或TIME-WAIT

不要只認為是伺服器忙碌-您可能正遭到DDoS攻擊。

如需進一步了解NETSCOUT Arbor APS產品,請造訪這裡。