近期微軟 (Microsoft) 發表多個 Exchange Server 安全性更新,其中四個弱點已被證明用於發動網路攻擊。

在多個資安廠商的調查下,目前已證實攻擊來源為中國網軍部隊,該網軍目前命名為Hafnium,且至少 30,000 個企業 (包含地方政府單位) 受駭。其遭到利用的弱點如下:

- CVE-2021-26855

- CVE-2021-26857

- CVE-2021-26858

- CVE-2021-27065

- Microsoft Exchange Server 2013

- Microsoft Exchange Server 2016

- Microsoft Exchange Server 2019

此次攻擊活動,駭客利用 Exchange 弱點,植入多種網頁後門 (Webshell) 以獲取系統控制權。

其網頁後門 (Webshell) 植入的相關路徑如下:

- C:\inetpub\wwwroot\aspnet_client\

- C:\inetpub\wwwroot\aspnet_client\system_web\

- C:\Exchange\FrontEnd\HttpProxy\owa\auth\

- %PROGRAMFILES%\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\

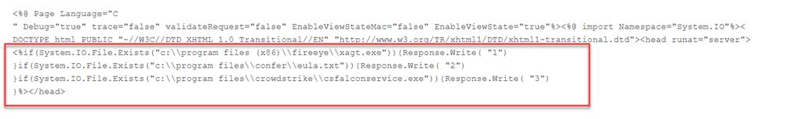

其中一個網頁後門經過分析,發現會偵測系統是否安裝 Fireeye xAgent、CarbonBlack、CrowdStrike Falcon。

網頁後門部份程式碼如下圖:

駭客在取得系統控制權後,將會執行更多攻擊動作,包含:

- 使用微軟工具 Procdump 竊取系統帳號密碼

- 使用 7-Zip 壓縮所取得的資料與檔案

- 使用Exchange Powershell 匯出電子郵件資料

- 使用 Nishang 知名駭客工具中的 Invoke-PowerShellTcpOneLine 腳本,建立反彈的連線 Shell

- 使用 PowerCat 控制受駭主機

JJNET建議優先處理可讓外網Internet存取的Exchange Server,避免出現駭客可能的攻擊目標與途徑。

因此應儘速修補弱點:

- CVE-2021-26855 - https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26855

- CVE-2021-26857 - https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26857

- CVE-2021-26858 - https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26858

- CVE-2021-27065 - https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-27065

◎ 微軟提供了弱點驗證方法,檢測 Exchange Server 是否存在弱點,請參閱:

https://github.com/microsoft/CSS-Exchange/tree/main/Security

◎ 如果無法透過安全性更新的方式修補弱點,微軟則建議調整IIS Re-Write rule,並且禁用 Unified Messaging (UM)、

Exchange Control Panel (ECP) VDir 與Offline Address Book (OAB) VDir Services。相關細節請參閱:

https://msrc-blog.microsoft.com/2021/03/05/microsoft-exchange-server-vulnerabilities-mitigations-march-2021/

各個資安廠商已發佈其各自的弱點與威脅偵測方案、IOC 資訊、弱點緩解措施,建議應儘速詢問廠商,進行 Exchange Server 安全性確認,確保未受駭客入侵。

如對解決方案有任何問題,可來信詢問或致電 JJNET,JJNET將為您提供協助,並提供 MDR 威脅監控服務與 IR 事故調查鑑識服務,能協助您避免駭客攻擊,降低企業受駭風險。

IOC

此次駭客所使用的網頁後門(Webshell) 名稱如下:

- web.aspx

- help.aspx

- document.aspx

- errorEE.aspx

- errorEEE.aspx

- errorEW.aspx

- errorFF.aspx

- healthcheck.aspx

- aspnet_www.aspx

- aspnet_client.aspx

- xx.aspx

- shell.aspx

- aspnet_iisstart.aspx

- one.aspx

網頁後門(Webshell)

- b75f163ca9b9240bf4b37ad92bc7556b40a17e27c2b8ed5c8991385fe07d17d0

- 097549cf7d0f76f0d99edf8b2d91c60977fd6a96e4b8c3c94b0b1733dc026d3e

- 2b6f1ebb2208e93ade4a6424555d6a8341fd6d9f60c25e44afe11008f5c1aad1

- 65149e036fff06026d80ac9ad4d156332822dc93142cf1a122b1841ec8de34b5

- 511df0e2df9bfa5521b588cc4bb5f8c5a321801b803394ebc493db1ef3c78fa1

- 4edc7770464a14f54d17f36dc9d0fe854f68b346b27b35a6f5839adf1f13f8ea

- 811157f9c7003ba8d17b45eb3cf09bef2cecd2701cedb675274949296a6a183d

- 1631a90eb5395c4e19c7dbcbf611bbe6444ff312eb7937e286e4637cb9e72944

參考來源:

https://msrc-blog.microsoft.com/2021/03/02/multiple-security-updates-released-for-exchange-server/

https://www.microsoft.com/security/blog/2021/03/02/hafnium-targeting-exchange-servers/

https://blogs.microsoft.com/on-the-issues/2021/03/02/new-nation-state-cyberattacks/