零信任網路存取

ZTNA(Zero Trust Network Access)是零信任架構在網路存取層面的具體實踐,透過雲端SaaS服務,改善了傳統VPN硬體暴露於Internet上的風險,避免網路邊界遭到突破時,所有內部網路都可能遭到入侵的潛在威脅,同時又可以確保只有對的人,在對的時間,用對的設備,才能存取對的資源,是企業更安全、更靈活、更具韌性的遠端存取解決方案。

系統安全性

VPN 設備易受攻擊,造成資安防禦破口。

帳密外洩

多數 VPN 使用 Agent 與帳密連線,身份密碼憑證容易遭竊。

存取授權範圍過大

傳統 VPN 採網路層存取 ( Network-level Access ) 授權,一但進入企業網路,容易發生橫向移動攻擊。

設備管理負擔

多人連線時易造成設備效能瓶頸,設備與存取政策管理負擔較重。

政策管理困難

無法整合配置彈性的雲端 / 地端應用程式存取政策,不符合零信任授權原則。

缺乏可視性

缺乏完整點對點應用程式存取稽核紀錄與監控機制。

傳統的「邊界防禦模式」已無法有效保護企業資訊資產

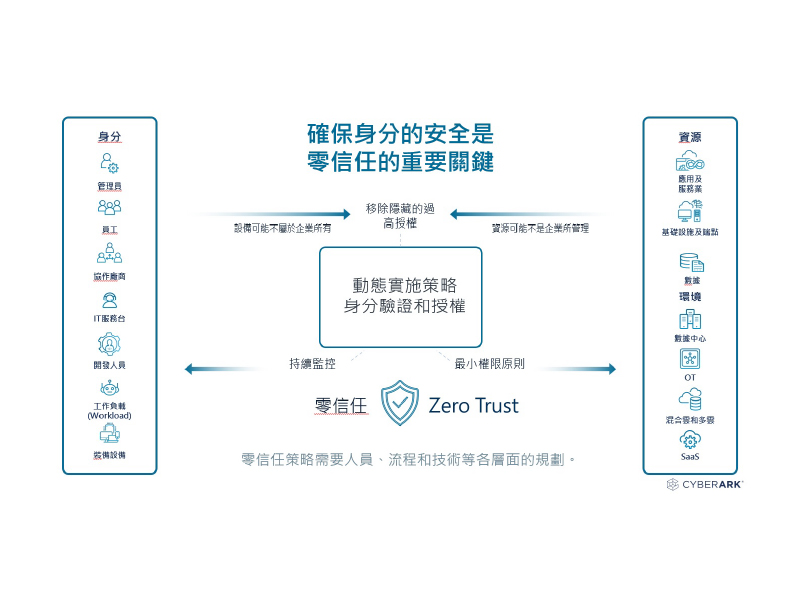

傳統企業 VPN 閘道器通常是外部存取企業網路唯一入口點,這樣的架構存在設備本身漏洞、設定配置、流量瓶頸與單點失效等問題,加上缺乏設備健康狀態檢查、帳號授權驗證不夠嚴謹,與允入範圍過大等風險,容易形成橫向移動(Lateral Movement)的溫床與資安破口。而ZTNA的精神則是遵循零信任的準則,採用最小授權與應用程式層存取 (Application-level Access)或資源存取的角度,套用多層次的動態授權政策與持續驗證,讓企業可以更安全的授權合法使用者存取應用程式服務與資源。

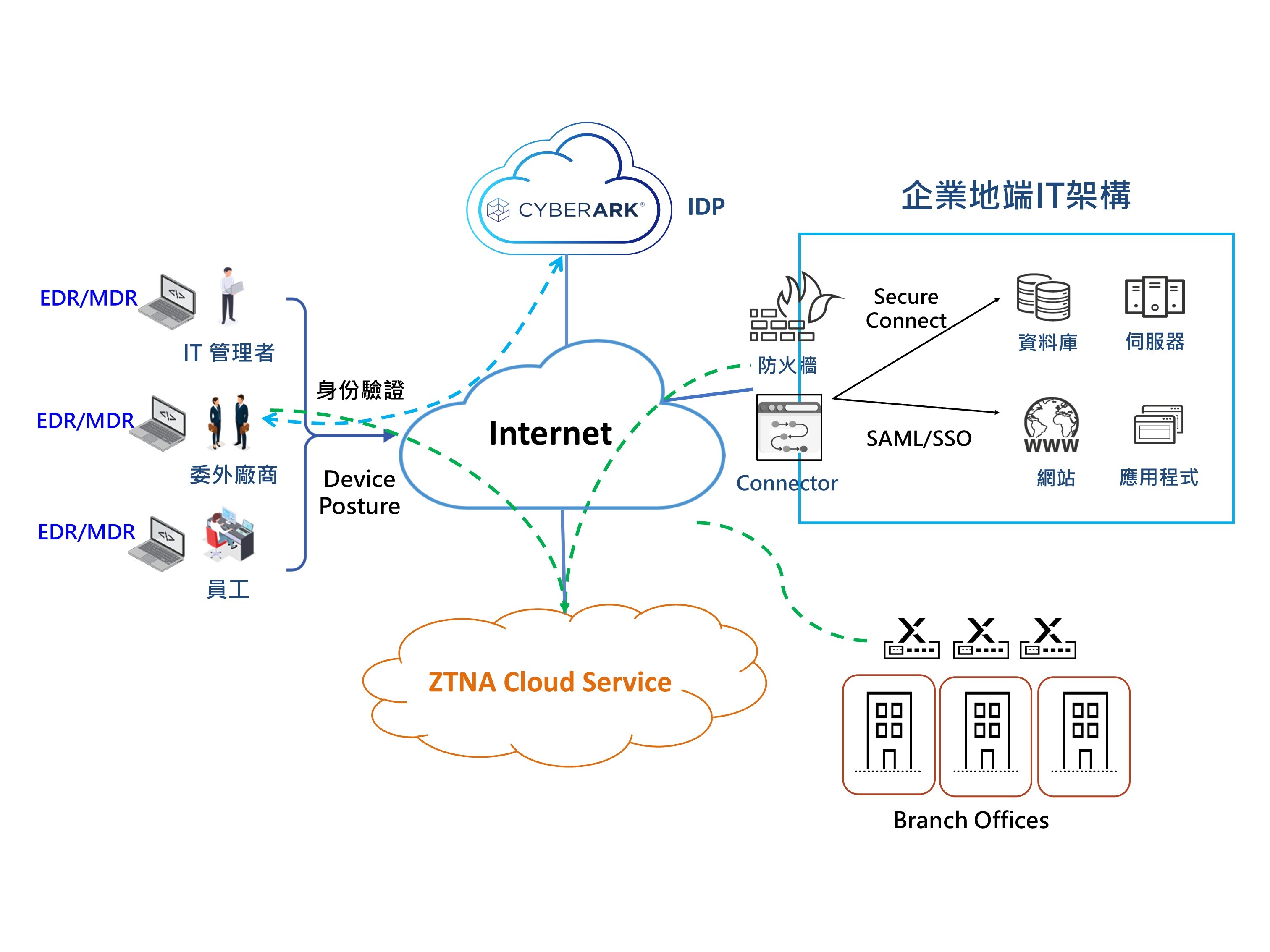

零信任網路存取:主要特性及其中主要元件

- ZTNA服務提供商(ZTA Cloud Service)

■ 角色:提供安全不中斷的ZTNA加密連線、政策管理與稽核監控服務。

■ 功能:提供終端設備健康檢查功能,與應用程式精細存取授權控管機制,支援行為監控稽核紀錄整合SIEM,並提供連線流量安全過濾功能,確保整體連線安全。Ex. Palo Alto Prisma Access、Cloudflare Zero Trust。 - 身份提供者(Identity Provider, IdP)

■ 角色:於ZTNA架構中,提供最主要使用者身份驗證之機制。

■ 功能:具備最小權限管理機制,提供高強度AAL3等級多因子驗證機制與持續驗證之能力,支援動態情境式(Contextual Access)政策判斷功能,後端應用程式單一登入(SSO)與連線監控能力,Ex. CyberArk。 - 設備安全防禦工具(EDR/MDR)

■ 角色:保護端點裝置安全。

■ 功能:具備USB裝置管理能力,可整合行為分析或機器學習等技術,針對設備檔案、程序,或登錄檔進行威脅分析與威脅遏止。Ex. Palo Alto XDR 、 Sophos XDR。

.png?width=1667&height=1250&name=ZTNA%E6%9E%B6%E6%A7%8B%E6%89%80%E5%8C%85%E5%90%AB%E4%B8%BB%E8%A6%81%E7%89%B9%E6%80%A7_01%20(2).png)

零信任精神:永不信任,持續驗證

ZTNA 提供更安全、更靈活、更具韌性的遠端存取解決方案。無論使用者身處何處、使用何種設備,當嘗試存取企業各種資源時,都必須經過嚴格的身份驗證與授權。

對於現代企業而言,特別是在外部供應鏈、遠距辦公、雲端應用普及的趨勢下,不僅能有效降低資安風險,還能提升使用者體驗和資安營運效率。因此,企業應盡早佈署ZTNA,不僅能因應日益複雜的資安挑戰,也將在資安治理與合規方面取得長遠優勢。

提高系統安全性

減少攻擊面,避免暴露防火牆 port 或暴露對外應用 IP,通訊流量透過安全過濾。

強化帳號權限安全

於 ZTNA 架構套用最小授權原則與高強度多因子驗證,確保資源存取安全。

整合安全政策

輕鬆整合網路微分割、設備安全與其他動態情境式 (Contextual Access) 政策,落實零信任原則。

降低管理複雜度

減輕設備管理負擔,一致性政策套用所有雲端或地端應用程式存取活動。

可視性與合規性

提升點到點存取行為之可視性,也可透過行為分析監控存取異常,或將存取紀錄產出報表或整合至 SIEM,確保合規性。